En el post anterior identificábamos cual era el dominio que está generando el spam.

Vamos a contrastarlo con el log del servidor de mail.

En Plesk, los logs, los podemos encontrar en

/usr/local/psa/var/log/

En concreto este comando nos permitirá verlo en tiempo real.

tail -f /usr/local/psa/var/log/maillog

Aquí os dejo un bloque de ejemplo de una operación de envío completa:

Oct 3 16:50:19 dv qmail: 1223077819.930048 new msg 163786382

Oct 3 16:50:19 dv qmail: 1223077819.930096 info msg 163786382: bytes 860 from <> qp 24106 uid 2522

Oct 3 16:50:19 dv qmail: 1223077819.937789 starting delivery 2: msg 163786382 to local 2-user@example.com

Oct 3 16:50:19 dv qmail: 1223077819.937835 status: local 1/10 remote 0/20

Oct 3 16:50:19 dv qmail-local-handlers[24107]: Handlers Filter before-local for qmail started …

Oct 3 16:50:19 dv qmail-local-handlers[24107]: from=

Oct 3 16:50:19 dv qmail-local-handlers[24107]: to=user@example.com

Oct 3 16:50:20 dv qmail: 1223077820.159866 delivery 2: success: did_0+0+2/

Oct 3 16:50:20 dv qmail: 1223077820.160087 status: local 0/10 remote 0/20

Oct 3 16:50:20 dv qmail: 1223077820.160159 end msg 163786382

Si necesitáis acceder a los históricos anteriores los podéis encontrar aquí:

/var/log/mail.log

Y así lo hacemos, buscamos dentro del log la dirección de mi amigo, primero a manubrio para descubrir líneas de este tipo

Feb 5 23:56:22 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from dsl-187-158-146-113-dyn.prod-infinitum.com.mx [187.158.146.113]

Luego lo haremos con grep el que en este caso concreto me vuelca un listado extenso del cual es pego un trozo.

grep fermin@dominiodemiamigo.com /var/log/mail.log

Feb 5 23:26:11 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from node-jpf.pool-180-180.dynamic.totbb.net [180.180.99.195]

Feb 5 23:32:07 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from softdnserror [178.137.141.220]

Feb 5 23:38:32 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from (null) [197.200.40.247]

Feb 5 23:51:25 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from (null) [95.139.3.67]

Feb 5 23:56:22 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from dsl-187-158-146-113-dyn.prod-infinitum.com.mx [187.158.146.113]

Feb 6 00:02:12 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from 94.179.218.106.pool.3g.utel.ua [94.179.218.106]

Feb 6 00:10:17 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from (null) [178.120.74.154]

Feb 6 00:14:24 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from 88.228.30.174.dynamic.ttnet.com.tr [88.228.30.174]

Feb 6 00:18:19 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from (null) [94.45.111.43]

Feb 6 00:25:01 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from 94.76.69.132.freenet.com.ua [94.76.69.132]

Feb 6 00:29:06 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from 186-241-255-48.user.veloxzone.com.br [186.241.255.48]

Feb 6 00:33:15 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from javelin.croquet.volia.net [93.73.227.135]

Feb 6 00:36:49 nsprogramadorphp smtp_auth: SMTP user fermin@dominiodemiamigo.com : logged in from cpe237090.tvcom.net.ua [89.185.28.90]

Del número de conexiones desde diferentes IPs deduzco que han conseguido capturar la contraseña de su cuenta y la están utilizando para enviar spam desde fuera de su ordenador. Supongo que el salto de IP es para evitar que se pueda a llegar a filtrar la IP.

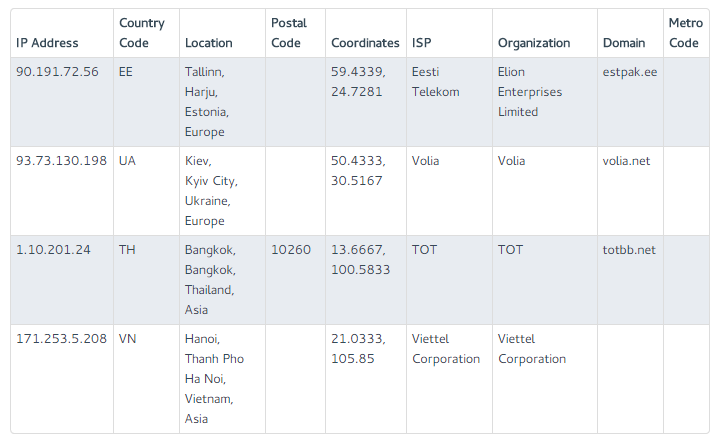

Cojo unas cuantas IPs y las paso por un geolocalizador para salir de dudas… y salgo, vaya si salgo. Todas esas IPs quedan lejos del alcance del colega que envía emails con ese dominio.

Por último necesitamos limpiar la cola de spam antes de pedir que nos desbloqueen el puerto SMTP. Lo vemos en el siguiente post.

“smtp_auth: SMTP user fermin@dominiodemiamigo.com” es lo que realmente importa, encontrar el usuario con el que se está autenticando para enviar mensajes.

Y ojo q con cambiar solo la contraseña en el servidor y el ordenador no basta, porque lo normal es que esté infectado por algún virus y vuelvan a comprometer la contraseña, debe revisar y eliminar las infecciones.

Por no decir q la cuenta puede estar configurada en varios dispositivos y hay que averiguar cuáles están infectados.

Efectivamente, no basta con cambiar la contraseña. De hecho muchas veces la mejor estrategia es no pasarle la nueva contraseña hasta que el usuario confirme que ha solucionado el problema… y por supuesto ayudarle en todo lo posible.

gracias por darme esa información, es realmente informativa.